Bom pessoal,

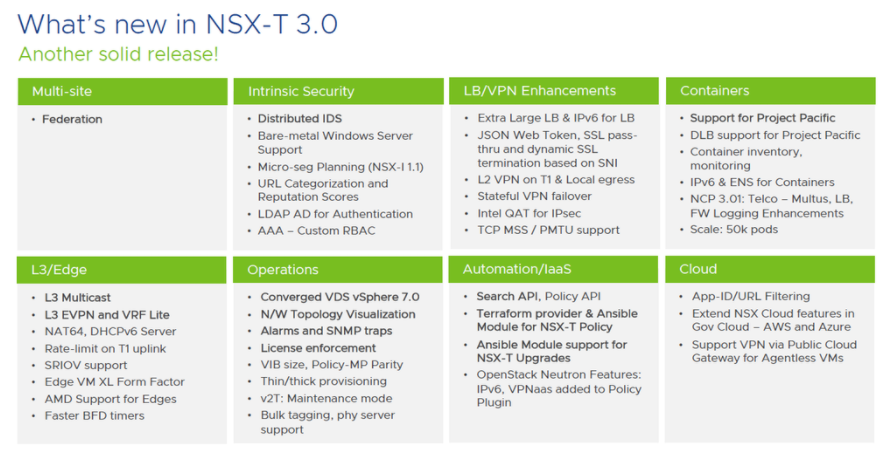

Alguns meses atrás a VMware anunciou a atualização do NSX-T para versão 3.0, esta versão trouxe uma série de melhorias e novos recursos, como a possibilidade em utilizar os DVS nativos dos ESXi, ao invés dos N-VDS baseados em OpenVswitch e também melhorias quanto a Multisite (Federation) e conectividade com nuvens públicas.

Mas eu diria que o campo em que a VMware mais adicionou recursos foi na parte de Segurança Intrínseca, e uma das novas features que abordaremos justamente nesse post são as funções de IDS/IPS.

Antes de iniciarmos , veja uma tabela das principais features adicionadas no NSX-T 3.0:

O que é um IDS/IPS?

Tipicamente, sistemas de IDS (Intrusion Prevention System) e IPS (Intrusion Prevention System) costumam ser executados no mesmo appliance, seja ele físico ou virtual, na verdade, com advento dos Next Generation Firewalls (NGFW), é bem comum vermos essa featuare sendo executada por NGFW’s.

Os sistemas de IDS, como o próprio nome sugere, são sistemas que detectam vulnerabilidades através de assinaturas, essas assinaturas são capazes de identificar tentativas de exploração de vulnerabilidades em aplicações e sistemas, já o termo IPS refere-se ao controle e bloqueio do tráfego quando uma tentativa de exploração da vulnerabilidade acontece. Geralmente o que uma assinatura faz é comparar o tráfego sendo transmitido naquele momento com uma base de tráfego já conhecido como malicioso, inclusive geralmente as soluções de IDS costumam utilizar bases de assinaturas bem similares.

É bem verdade que dependendo da configuração aplicada e das assinaturas ativadas, um acesso válido poderia ser visto pelo sistema como uma anomalia, e o IPS bloquear um acesso válido, me lembro bem de um cliente que atuei e que ele utilizava Joomla como solução base para seus portais, com a maioria das assinaturas ativas, alguns bloqueios indesejados foram realizados, como upload de arquivos em determinada tarefa no Joomla, sendo assim, qualquer configuração de bloqueio em qualquer ferramenta do tipo IDS/IPS deveria ser validade cuidadosamente.

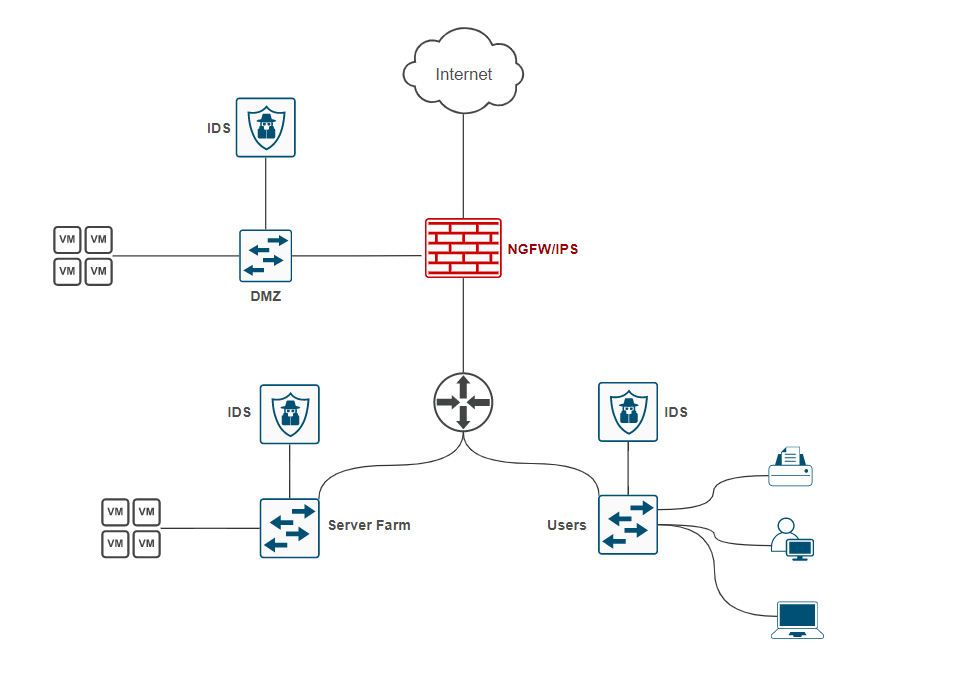

Tradicional IDS x NSX-T IDS

Tradicionalmente, sistemas IDS são implementados em várias camadas da rede, na maioria das vezes, é feito o espelhamento das principais portas e VLAN’s do ambiente para que todo o tráfego desses segmentos sejam verificados, quando se utiliza a funcionalidade de IPS temos então na maioria das vezes um IPS entre as principais redes do ambiente, fazendo o bloqueio quando necessário , ou então um IPS com interfaces em cada uma dessas redes.

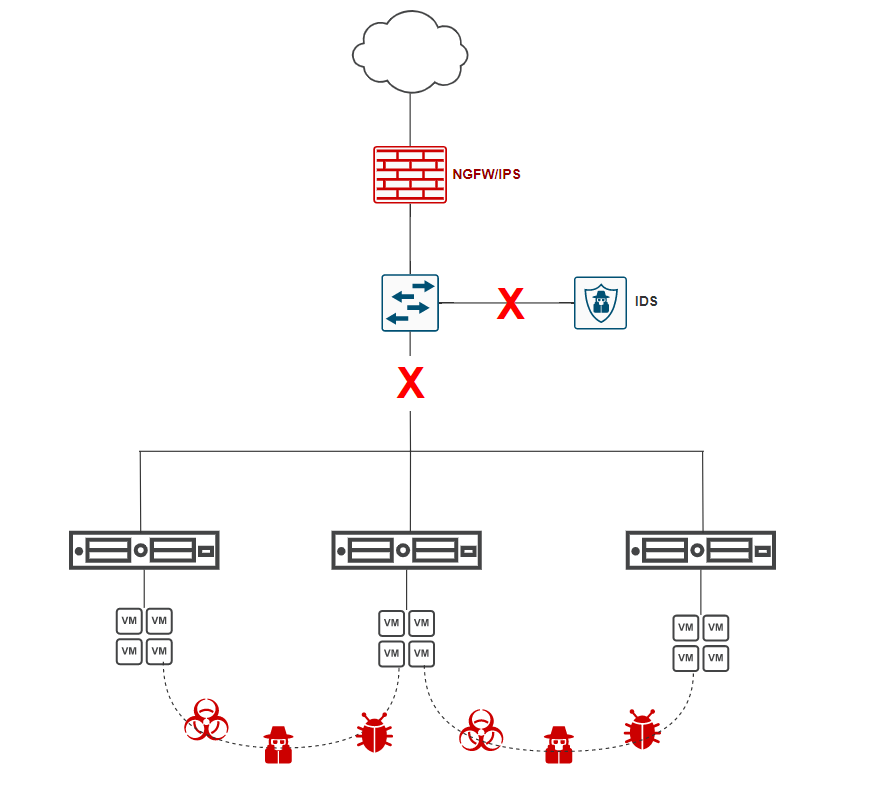

Como pode ser visto na imagem anterior, na maioria dos casos, a implantação de vários appliances é inevitável, dependendo do tamanho da rede, essa quantidade pode chegar a dezenas. Outro problema dos tradicionais IDS é que eles geralmente não possuem visibilidade do ambiente virtual, tráfego Leste-Oeste entre VM’s não é analisado.

Jà no NSX-T, a função de IDS é instalada diretamente no hypervisor, sendo consumida diretamente nas interfaces vNIC do host ESXi.

Podemos fazer uma analogia à microsegmentação fornecida através do firewall distribuído do NSX, onde temos a segurança do ambiente provida inclusive entre VM’s que estão na mesma rede, sem que o tráfego tenha que ser roteado por outros equipamentos de segurança, nenhum agente é necessário, tudo é feito através do VMware Tools, as VIB’s (vSphere Installation Bundle) são instaladas em cada um dos hosts. Uma observação importante, como mencionamos, tudo é baseado nas assinaturas, desta forma, o NSX Manager precisa de acesso a internet para que faça o download das últimas atualizações.

fonte: https://blogs.vmware.com/networkvirtualization/2020/04/nsx-distributed-ids-ips-generally-available.html/

Principais usos de caso para IDS/IPS do NSX-T:

Ser parte da solução para estar em compliance com sistemas regulatórios e ISO’s:

Sistemas regulatórios como o HIPAA (Health Insurance Portability and Accountability Act), PCI DSS (Payment Card Industry Data Security Standard) e outras ISO’s necessitam de uma comprovação que o ambiente está em compliance com normas de segurança e investimentos/melhorias nessa área foram feitos.

Mitigar vulnerabilidades Leste-Oeste:

Geralmente a maior dificuldade dos atacantes é estabelecer um primeiro acesso ao ambiente, pois os sistemas de segurança do ambiente tipicamente estão focados no perímetro da rede, transpassado esse perímetro, os atacantes não encontram muita dificuldade para distribuir o ataque no restante do ambiente, principalmente porquê tráfego entre VM’s da mesma rede geralmente não passam por segurança alguma.

Implementar Zonas Seguras (virtuais) no ambiente:

Geralmente as empresas possuem diversas redes segregadas, redes distintas para cada cliente etc, o que faz com que unidades de negócio sejam tratadas de forma separada. A junção do DFW do NSX e as funções de IDS/IPS ajudam a implementar zonas virtuais seguras com politicas de bloqueio definidas para cada uma dessas zonas, mesmo com todos os ambientes rodando no mesmo Cluster ESXi.

Configuração da feature de IDS

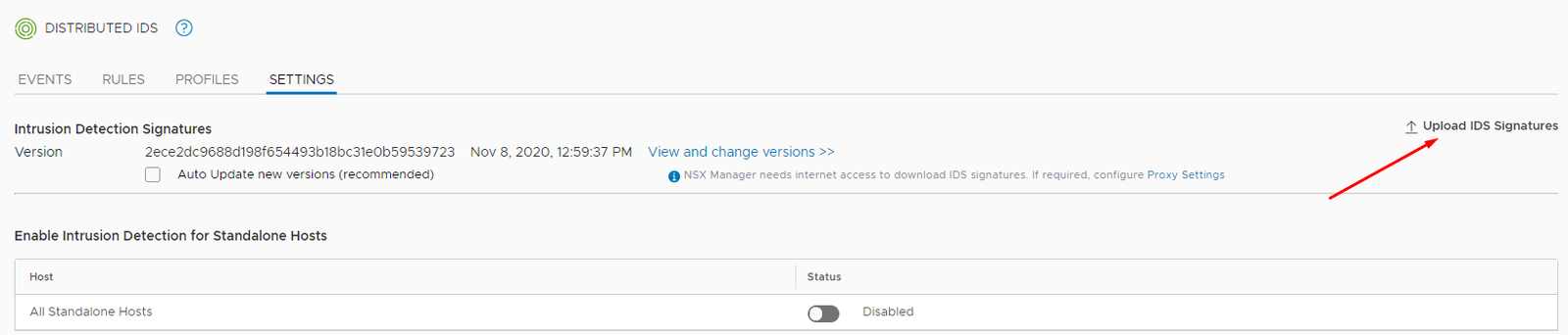

Para configurar a função de IDS, navegue dentro do NSX Manager em Security e então em Distributed IDS.

Primeiro, verifique se as assinaturas estão atualizadas, caso não estiver, atualize.

Veja que também é possível fazer upload de assinaturas customizadas, nesse momento não abordaremos esse tema:

Agora, habilite a função IDS nos Hosts standalone e nos Cluster’s do vCenter, por default, quando as VIB’s do NSX-T são instaladas nos hosts, as VIB’s de IDS também são, nesse momento o que de fato fazemos é apenas habilitar a função

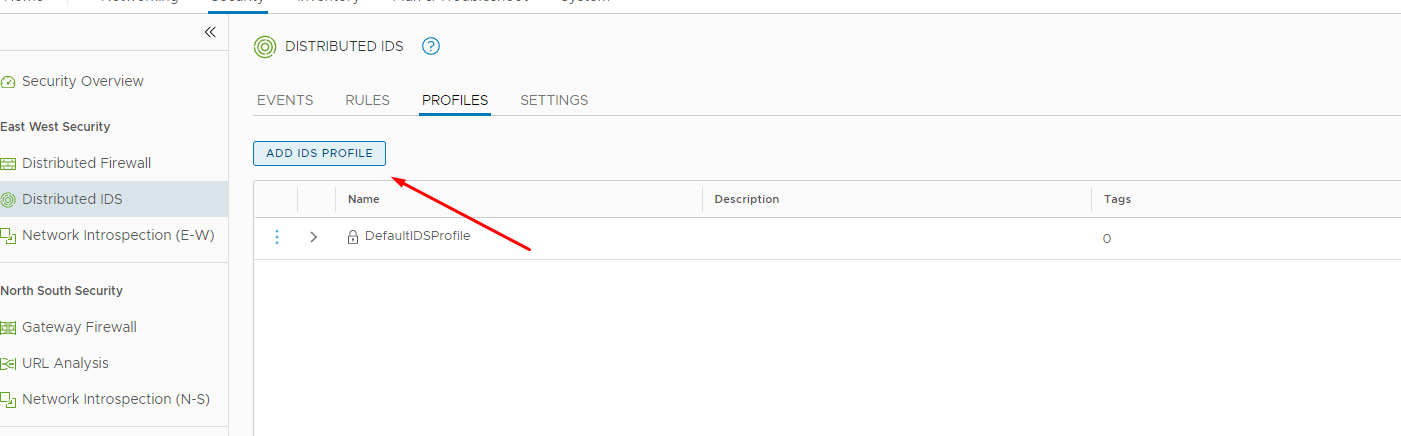

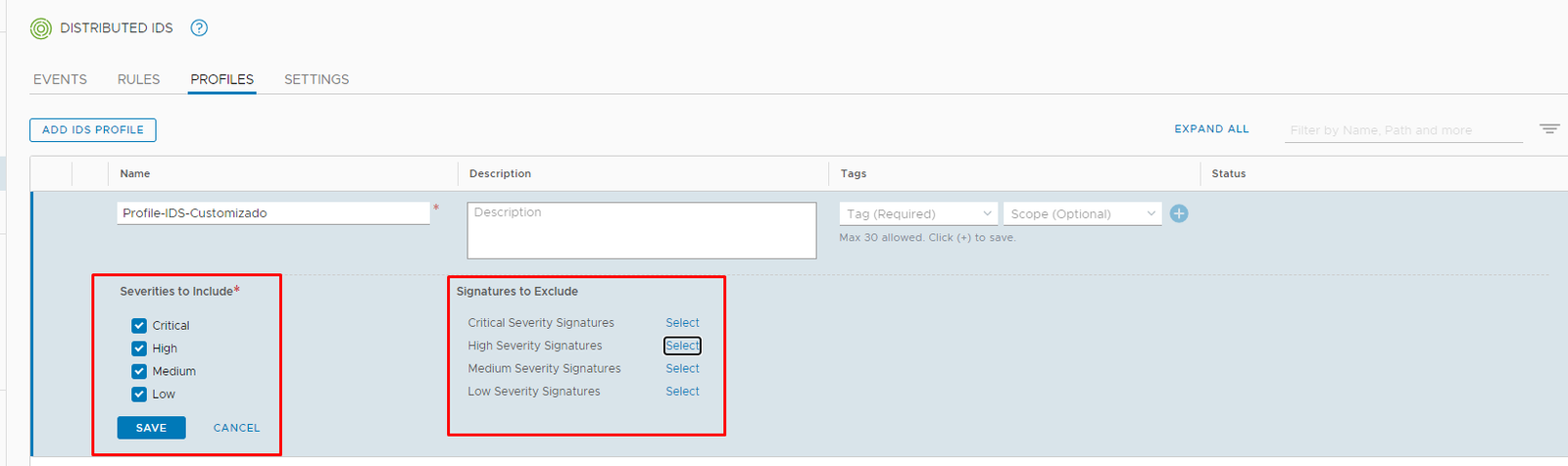

Agora, acesse a aba PROFILES para a criação de um profile novo, caso não seja configurado nenhum, o default será utilizado:

Ao criar um novo profile, podemos definir quais os níveis de severidade das assinaturas gostaríamos que fosse aplicado à este profile, os níveis são (Critical, High, Medium e Low), as assinaturas são classificadas de acordo com o CVSS (Common Vulnerability Scoring System), o qual é utilizado por diversos outros sistemas de segurança.

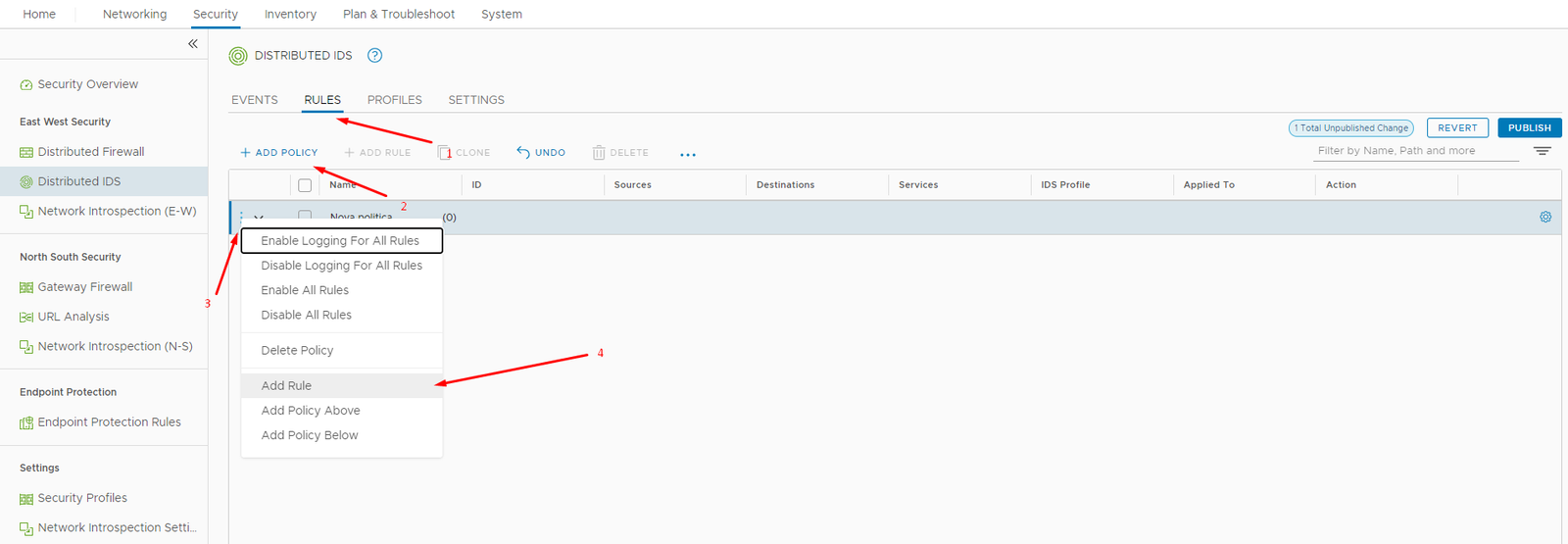

A última etapa de configuração será criar Rules que permitam que determinado tráfego seja analisado, dependendo das entidades envolvidas nas regras, a regras são semelhantes a uma regra de firewall.

No meu caso, criei uma regra que habilita inspeção IDS à qualquer Source ou Destination.

Testando a função de IDS com o Kali Linux

Para testes no meu ambiente, utilizarei o Kali Linux, distribuição que utilizo para a maioria dos meus testes, mas existem outras com frameworks de igual qualidade, como Parrot Security. Para download do Kali, acesse https://www.kali.org/.

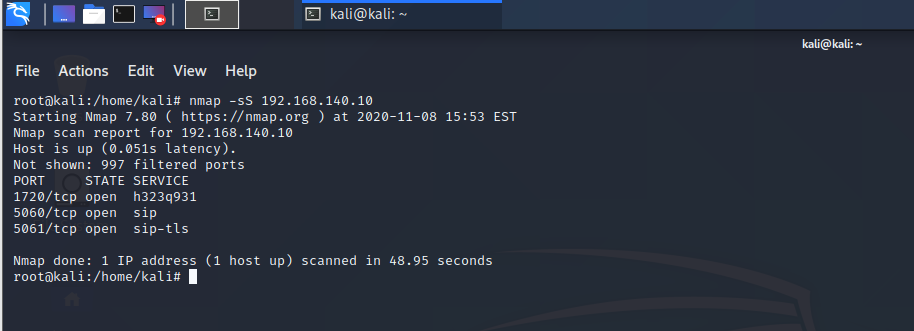

Nesse teste utilizarei a ferramenta de port-scan NMAP, é uma ferramenta simples e funcional que escaneia portas abertas em determinado host ou rede, em posts futuros juro que faremos testes mais aprimorados com o Kali 😀

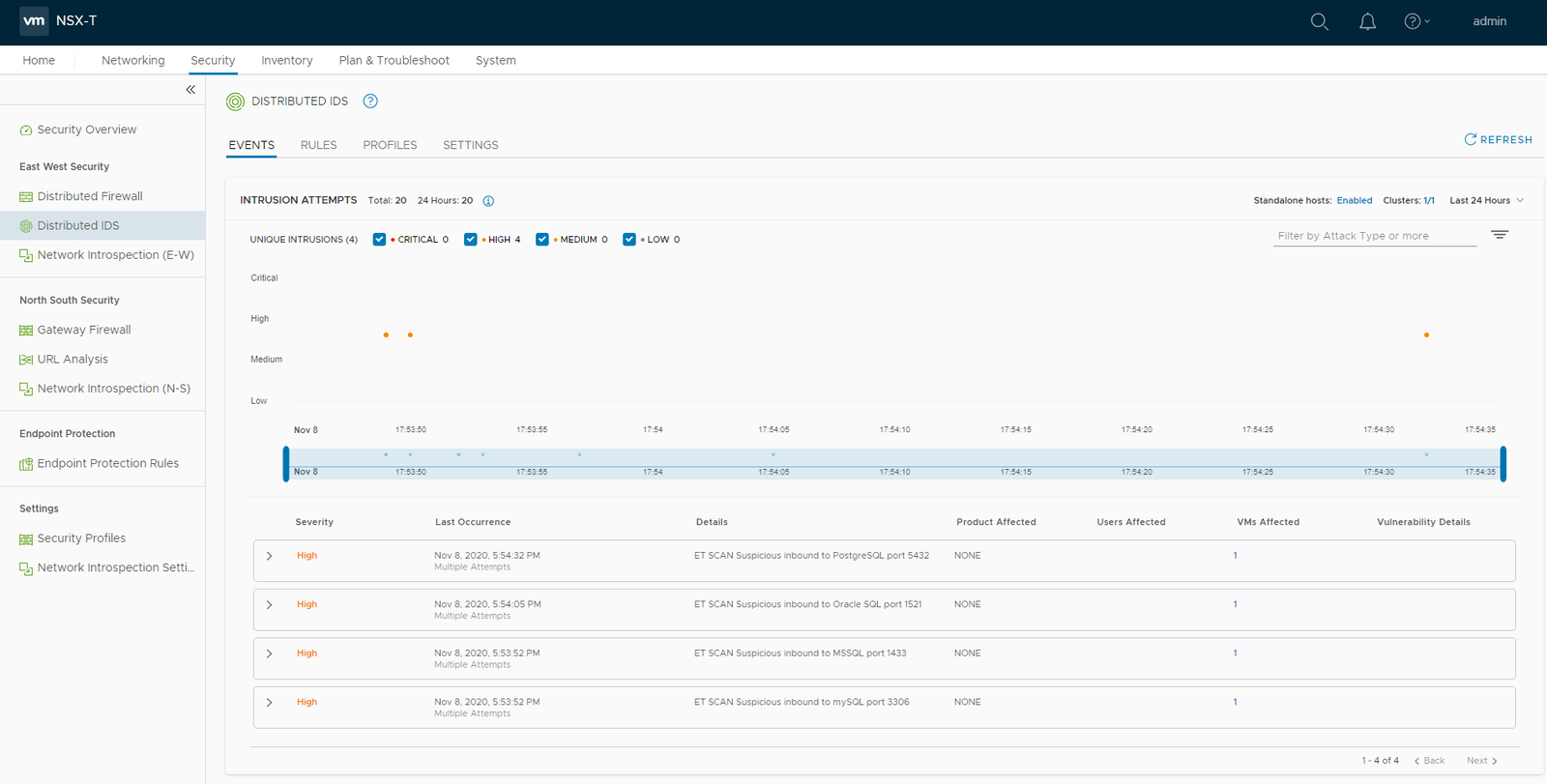

Após executar o NMAP em minha VM CentOS com o IP 192.168.140.10, vamos aos eventos do IDS para observar se algo foi relacionado.

Para acessar os eventos, basta acessar a aba de Eventos em IDS no menu:

Veja que temos vários eventos relacionados a SCAN de portas, clicando em cima de cada evento é possível analisar mais detalhes, como source e horário da primeira ocorrência:

Bom, por enquanto é isso pessoal, nos próximos posts faremos mais analises utilizando Kali, Parrot Security e a ferramenta de IDS do NSX-T.

Obrigado.