Bom pessoal, mais um artigo sobre Fortinet saindo do forno.

Sempre que vou configurar uma nova interface em um Fortigate, me deparo com algumas opções disponíveis, e o problema é que no meu dia-a-dia de trabalho aparecem Fortigates de modelos diferentes, como exemplo 100D, 1500D, 3200D e também em versões diferentes do FortiOS como 5.2, 5.4, 5.8, 6.2, o que de fato altera algumas opções disponíveis entre eles e dificulta um pouco o entendimento dos tipos de interfaces.

O intuito aqui é tentar em um único artigo, falar um pouco sobre esses tipos de configurações de interfaces, modos de atuação disponíveis de um Fortigate etc.

Também, uma das preocupações nesse artigo foi colocar as informações na sua ordem devida, ou seja, não adiantaria começar um artigo falando dos “labels” disponíveis para aplicar em uma interface sem exemplificar os tipos de interfaces disponíveis, nem começar falando de interfaces sem falar antes dos modos como o Fortigate pode trabalhar, o que de fato altera as opções de tipos de interfaces apresentadas na tela, ou seja, o intuito foi começar falando sobre o “prédio” pelo seu alicerce, e não pelo telhado.

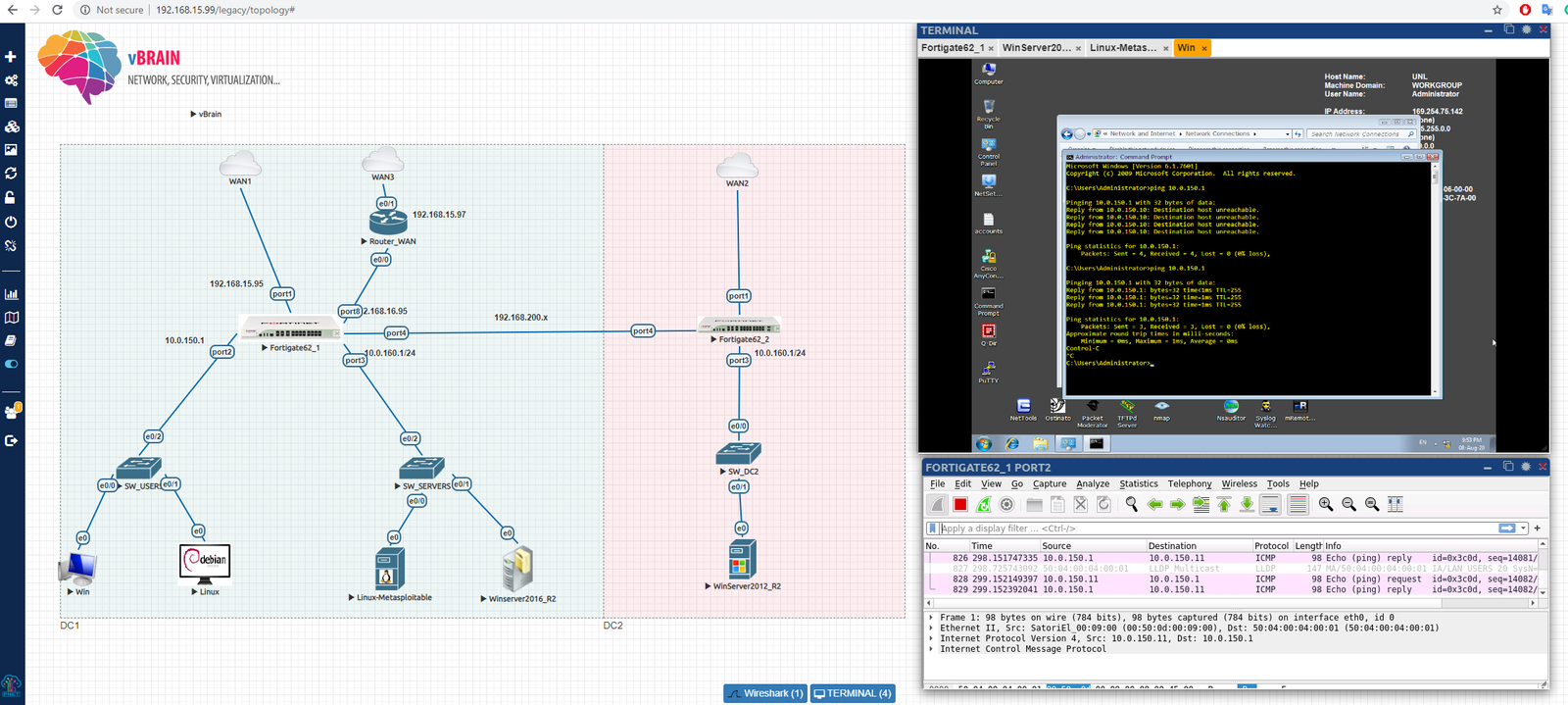

Antes de mais nada, recomendo altamente o uso do EVE-NG ou PNETLab para criação do laboratório, obvio, caso você não tenha algumas caixas de Fortinet em cima da bancada para testar, hehe, as imagens do Fortigate vem com uma licença trial de 15 dias, sendo o bastante para a maioria dos testes, vale lembrar também que o EVE-NG/PNETLAB possuem integrados em suas interfaces o Wireshark, VNC, SSH etc, tudo pelo navegador sem a necessidade de ficar realizando várias conexões com vários cliques, basta clicar duas vezes em cima de um objeto Windows por exemplo, e o VNC irá abrir, rápido e fácil. Para quem não conhece esses recursos, recomendo esse post aqui.

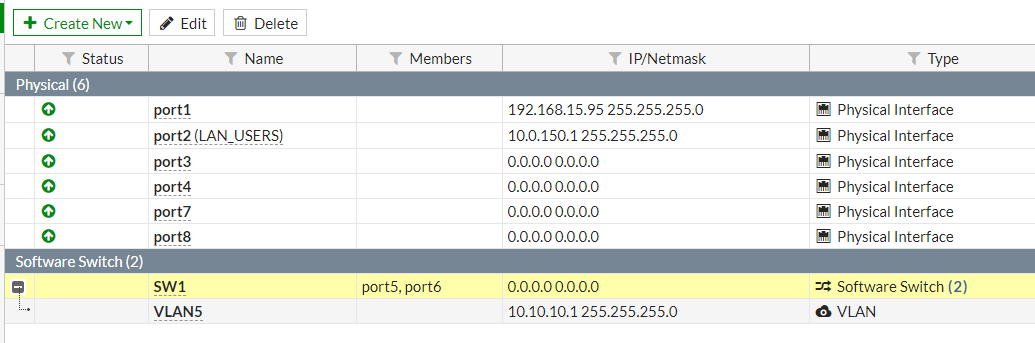

Imagem – Lab de Fortinet no PNETLAB

NAT x TRANSPARENT MODE

Antes de realizar o deploy de um novo appliance Fortigate, a primeira escolha deveria ser o modo como o Fortigate vai ser tratado no design da Rede, ou seja, ele será um gateway entre duas ou mais redes (metodo tradicionalmente escolhido) ou se ele será um appliance transparente, geralmente entre outro firewall e o roteador do provedor de internet.

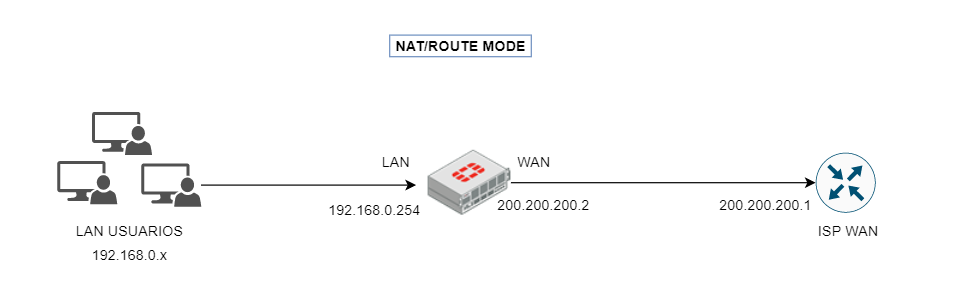

NAT/Router Mode

Esse é o modo mais comum, neste modo o Fortigate atua como gateway de duas ou mais redes, sendo o meio de campo, geralmente atuando entre a rede LAN do cliente e as redes WAN/Internet, neste modo as interfaces do Fortigate possuem IP e são utilizadas como Gateway, e geralmente são utilizados recursos de NAT para tradução dos IPs internos com direção à internet e vice-versa.

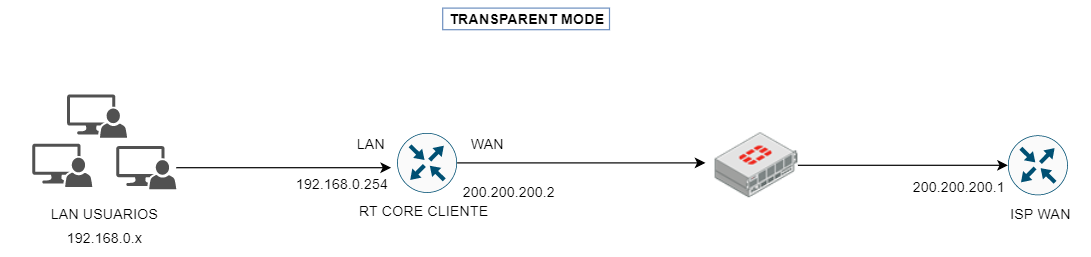

Transparent Mode

Neste modo, de fato o Fortigate é implementado de forma transparente, não contendo IP em suas interfaces, o único IP que deverá ser configurado é um IP para gerência, esse modo é usualmente utilizado quando existe a necessidade de utilizar algumas featuares de segurança do FortiOS sem ter a necessidade de realizar qualquer tipo de alteração na rede, seja de endereçamento ou roteamento, porém, como o Fortigate não atuará como Gateway entre as redes, algumas funções não são habilitadas nesse modo.

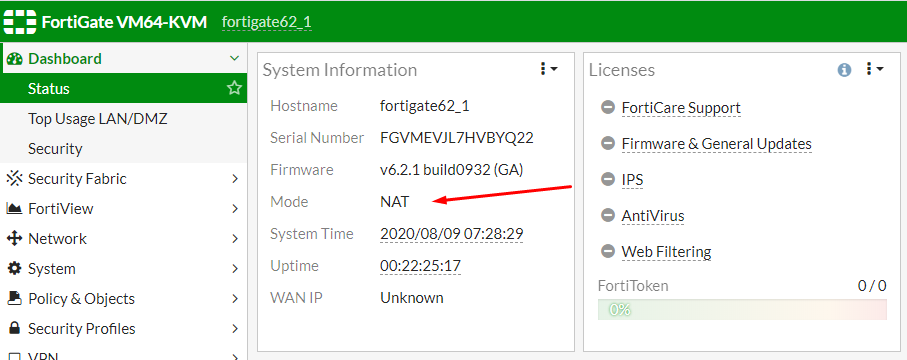

Para verificar em qual modo o Fortigate está configurado atualmente, seja NAT mode ou Transparent mode, basta acessar a Dashboard e a informação estará na widget System Information.

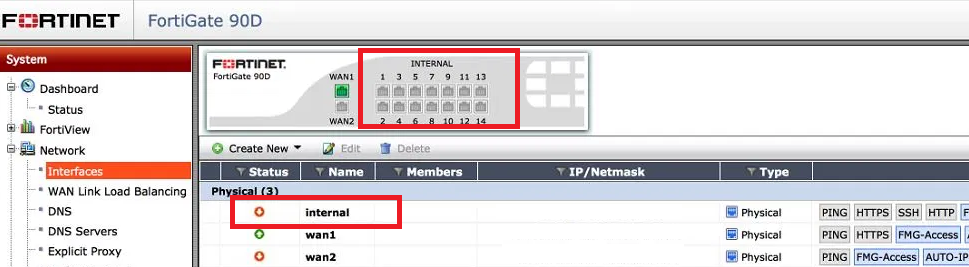

INTERFACE MODE X SWITCH MODE

A forma como as interfaces físicas do fortigate são configuradas, é baseada na escolha do modo do switch interno do fortigate, basicamente, existem dois modos, switch mode e interface mode.

Switch Mode

O modo default ao ligar o appliance vai depender do modelo de fortigate escolhido, na verdade, o switch mode geralmente só é visto em alguns appliances low end, geralmente equipamentos que possuem interfaces reservadas para LAN bem definidas, aparentemente também esse modo foi removido para todos os appliances a partir da versão 5.4.

Nesse modo, ao ligar o equipamento, todas as interfaces serão tratadas como uma única interface LAN, ou seja, todas as interfaces farão parte da mesma subrede interna, esse modo é viavel quando se tem apenas duas ligações, uma a LAN e outra a WAN/INTERNET. De fato, testei alguns dos equipamentos que eu tinha em mãos no momento, alguns Fortigate 100D e 60E, todos eles estavam em versões suporiores a 5.4.0, e em todos o switch mode não estava presente.

Caso ao ligar o appliance todas as interfaces físicas estiverem “invisíveis”, e apenas uma interface física estiver disponível para configuração, este equipamento estará em switch mode.

** Atenção, mesmo não iniciando em Switch mode, ainda assim, é possível agrupar interfaces em modo switch (hardware ou software), veremos no decorrer do post.

Interface Mode

Em interface mode, todas as interfaces físicas do fortigate são tratadas individualmente, cada interface pode ter seu próprio IP ou combinadas logicalmente ou virtualmente como parte de um Hardware switch ou Software Switch (falaremos mais a frente), neste modo, as interfaces podem ser configuradas de tal forma que poderíamos ter duas ou mais redes LAN, DMZ, Rede de servidores etc, além das interfaces WAN utilizadas para conexão a internet.

TIPOS DE INTERFACE, HARDWARE SWITCH, SOFTWARE SWITCH E LABELS

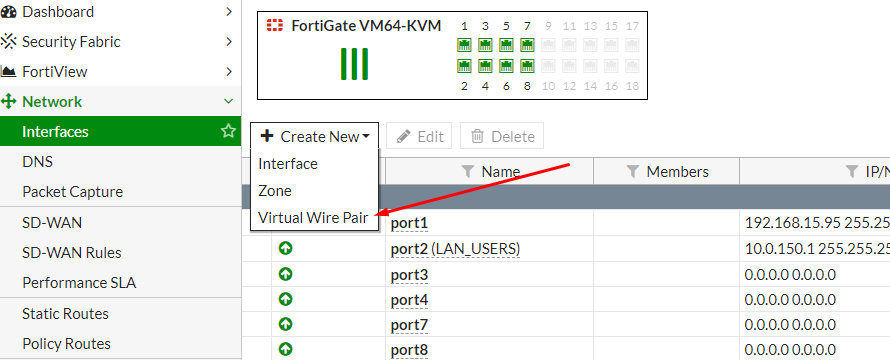

Ao clicarmos em Interfaes > Create New > Interface:

Uma tela com algumas opções de tipos de interfaces será disponibilizada, dependendo do modelo sendo configurado. Não exemplificarei todos os tipos, porém os mais comumente utilizados farão parte desse post.

VLAN : como o próprio nome diz, esse tipo de interface atrela um VLAN-ID à uma interface física ou virtual, fazendo uma analogia aos roteadores, seria como uma interface vlan atrelada à uma interface.

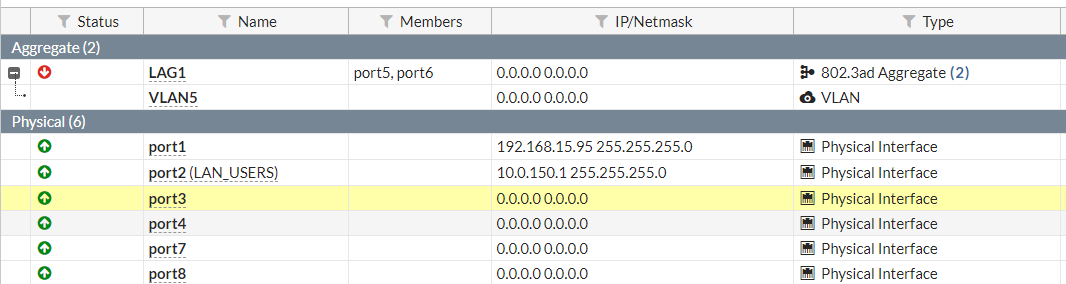

802.3ad : Este modo habilita duas ou mais interfaces serem agrupadas em um LAG (link aggregation), utilizando o protocolo 802.3ad da IEEE, basicamente qualquer switch atual é compatível com o protocolo, e este também deverá ser configurado com LAG nas interfaces ligadas ao Fortigate.

Ao se criar LAG’s, a primeira tarefa será elencar quais interfaces físicas participarão desse LAG, após, será possível criar “interfaces” VLAN’s atreladas à este LAG caso necessário.

Software Switch: Um Software Switch é uma forma de agrupar interfaces físicas como se fossem uma só, ou seja, é possível segmentar um appliance com 8 interfaces em 4 switches de 2 interfaces cada, realizando configurações de uma forma mais automatizada.

Por exemplo, em um firewall poderíamos criar um software switch contendo as portas físicas 5 e 6, no caso, a porta 5 poderia estar ligada à rede de usuários cabeada, e a porta 6 à rede de usuários Wifi e desta forma compartilharem o mesmo default gateway, sem que existe necessidade de criação de regras de firewall permitindo tráfego entre essas duas redes.

Também é possível configurar interfaces VLAN atreladas ao software switch:

Hardware Switch: basicamente servem ao mesmo propósito, porém, diferentemente dos softwares switches que são processados via CPU e podem causar certo processamento a mais no appliance, os hardware switches são processados por unidades de processamento específicas para essa finalidade, não onerando o processamento geral do appliance. Hardware switch não está disponível em todos os modelos de Fortigate.

LABELS (LAN, WAN, DMZ E UNDEFINED)

Outra opção que devemos selecionar ao criarmos interfaces no fortigate são as Labels, ou Roles.

Estas opções LAN / WAN / DMZ não têm nenhuma relação real com o funcionamento do FortiGate, elas simplesmente ajustam quais recursos aparecem na interface gráfica para o propósito escolhido. Por exemplo, ao escolher WAN, a interface automaticamente muda, dando a opção de configurar a relativa bandwitch da interface e a opção de DHCP server desaparece. Honestamente, eu escolho ou LAN ou Undefined para a maioria dos casos, independente do propósito dela, claro, existem situações que você deverá informar a bandwith de um link wan por exemplo utilizando a role WAN, para fins de SD-WAN ou protocolos de roteamento dinâmico.

ZONES

Voltando a tela de criação de interfaces, temos também a opção de criar Zonas:

As zonas nada mais são do que um artifício para agrupar objetos e fazer com que a tabela de regras seja mais “clean”, isso mesmo, diferentemente do Software Switch por exemplo que realmente altera como as interfaces são tratadas pelo Firewall, as Zonas permitem agrupar interfaces, VLAN, Software Switches etc, facilitando na hora de criar novas security policies e deixando a tabela de regras mais limpa, geralmente eu utilizo zonas para agrupar as interfaces WAN, e Zonas para agrupar determinados grupos de usuários da minha LAN.

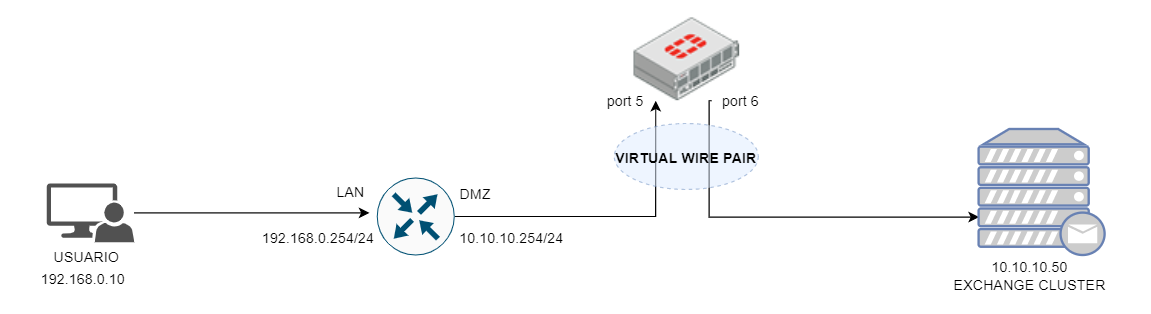

VIRTUAL WIRE PAIR

Não entraremos em detalhes das virtual wire pair neste momento, pois em um post que eu já estou fazendo sobre a integração do NSX-T com Fortigate, elas serão amplamente utilizadas.

Porém, as virtual wire pairs consistem basicamente de duas interfaces sem IP que são ligadas de uma forma virtual , similar ao Transparent Mode já exemplificado aqui, diria até que elas são uma forma de utilizar transparent mode em Fortigates configurados como NAT/Router mode. Todo o tráfego recebido por uma interface poderá somente sair pela outra interface configurada dentro do virtual pair, permitindo filtragens e políticas de segurança dentro deste túnel virtual.

Bom pessoal, por hoje é só, até a próxima 😀

Super post Fernando! E veio em boa hora. Quebrando a cabeça aqui para aprender o mínimo de Fortinet para fazer o meu novo brinquedinho rodar legal no LAB.

Valeu