Bom pessoal, em primeiro lugar, gostaria de agradecer ao Pedro Calixto do blog (https://pedrocalixto.com/) e Valdecir do (https://homelaber.com.br/), que de certa forma me incentivaram a escrever esse post, configurar túneis VPN com AWS não é algo rotineiro no meu trabalho, o que me fez dedicar algum tempo para configurar em meu ambiente de LAB e consequentemente, aprender mais.

Antes de mais nada, para replicar esse lab, vamos precisar:

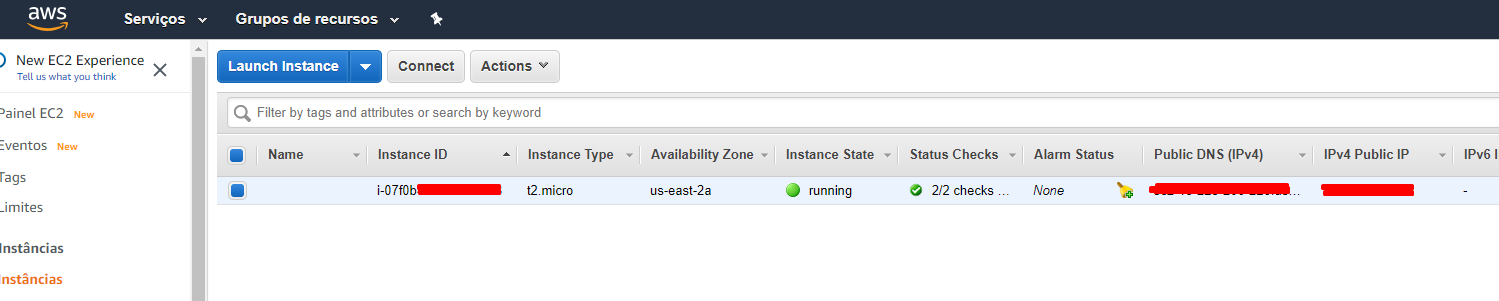

- Ambiente AWS com ao menos uma instância EC2 (windows ou linux) rodando.

- Fortinet Fortigate físico (pode ser com licença expirada) ou FortiVM (virtual) com uma licença válida, isso porquê um FortiVM com a licença trial só possui encriptação no formato DES, os VPC’s AWS só utilizam AES.

- Instancia EC2, subnet, roteamento etc, funcionando dentro do ambiente AWS (farei um post futuramente abordando esses tópicos).

Para esse Lab, a topologia proposta é a seguinte:

Neste caso temos no ambiente on-premises um Fortigate, que está ligado ao Internet Router, esse Fortigate possui em sua LAN a rede 192.168.1.0/24, do outro lado, temos o ambiente cloud AWS com uma subnet 172.31.0.0/16 vinculada à um VPC, o qual também é vinculado à um Virtual Private Gateway para que seja estabelecido o túnel VPN.

Para mais informações sobre definições de um VPC etc, acesse https://docs.aws.amazon.com/pt_br/vpc/latest/userguide/what-is-amazon-vpc.html

Também foi feito o deploy de uma instância EC2 Ubuntu para testes e vinculada à subnet.

Confiração no ambiente AWS

No painel de VPC’s, clique em Your VPCs, tenha certeza que seu VPC está sendo listado, um VPC já será automaticamente criado no momento que uma instância EC2 for criada.

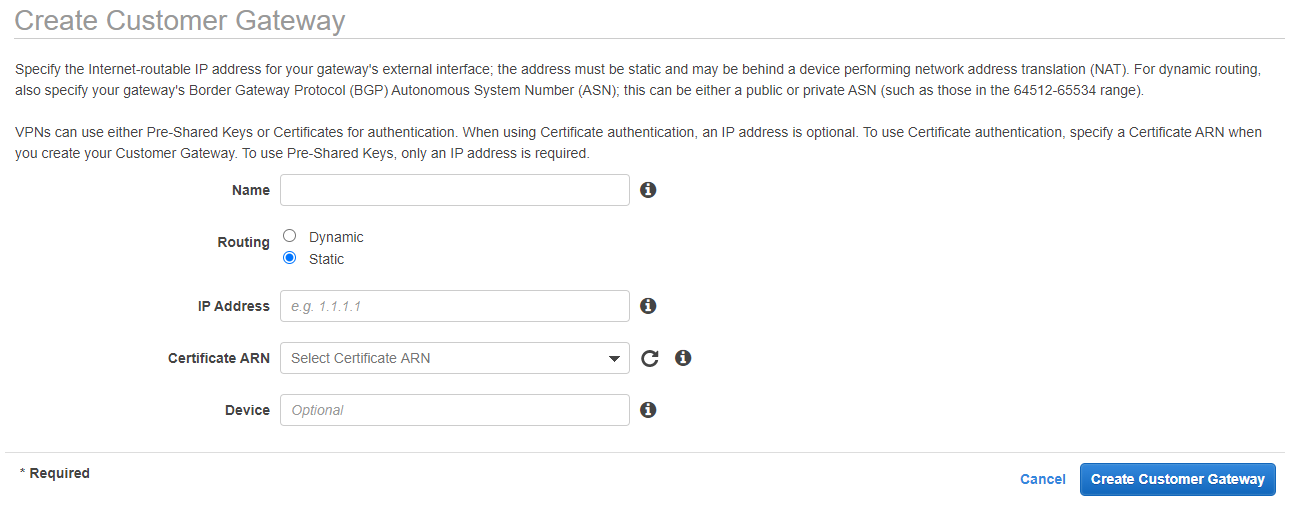

Em Customer Gateways, iremos configurar as informações do nosso Fortigate, como o IP público.

Ao clicar em Create Customer Gateway, algumas informações serão solicitadas.

Configure apenas um Name e o IP público do Fortigate, ou do router de internet caso esteja utilizando uma conexão em NAT.

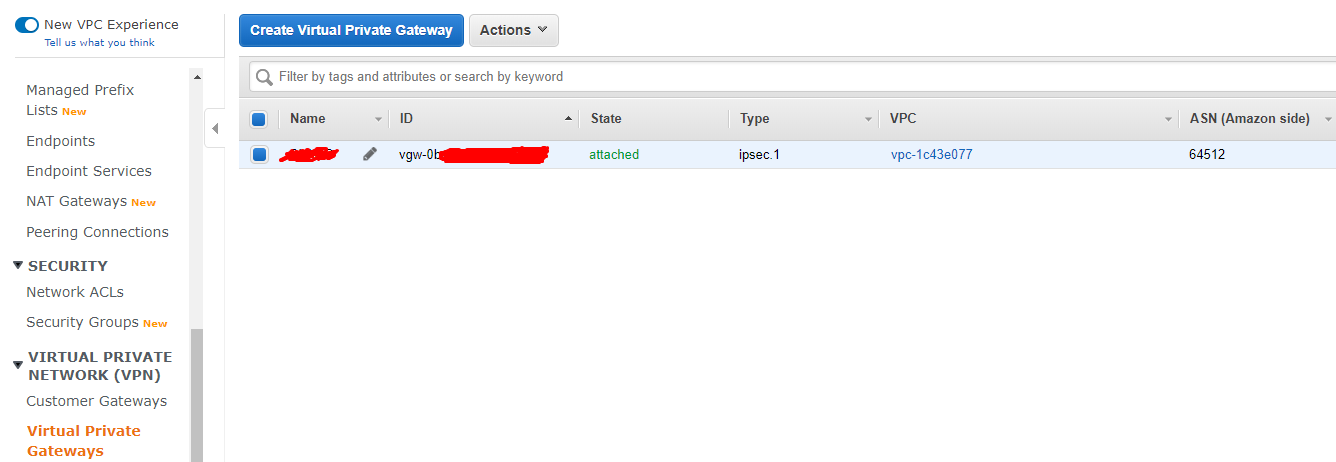

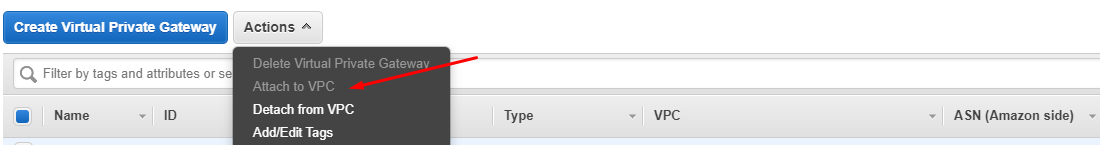

Agora, em Virtual Private Gateway, crie um novo VPG, no meu caso, e acredito que seja o da maioria, o ASN utilizado será o da própria AWS, neste caso, apenas defina um TAG-ID para esse VPG.

Ao criar um novo VPG, selecione esse VPG e clique em Actions, então em Attach to VPC, no meu caso a opção está indisponível pois eu já havia feito o attach.

Agora, em Site-to-Site VPN Connections, clique em Create VPN Connection

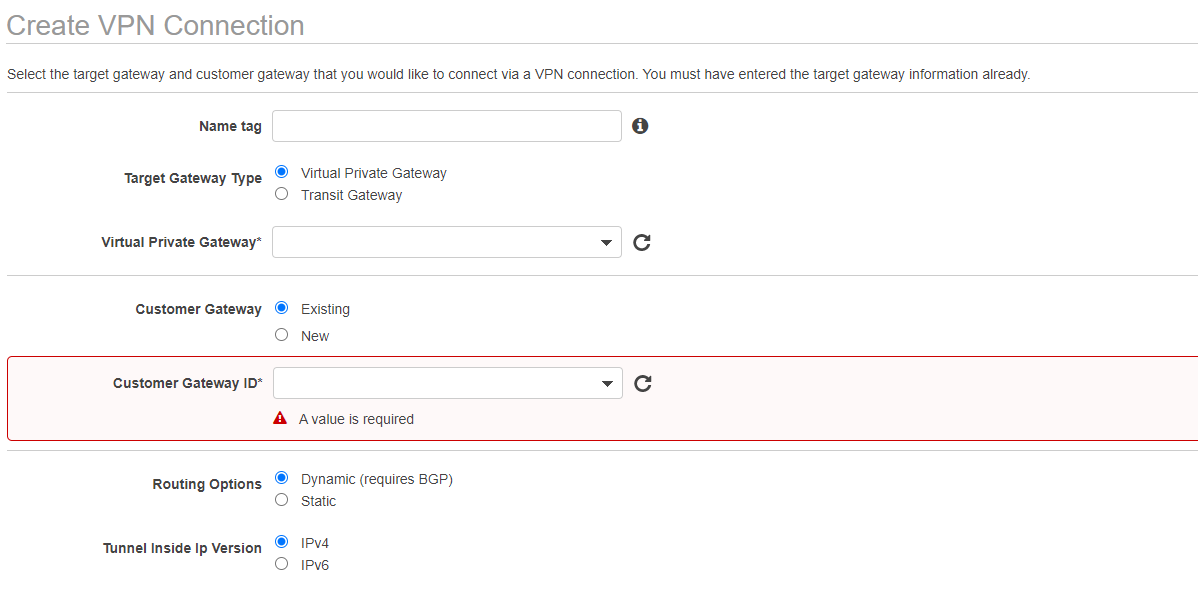

A seguinte tela vai abrir com as opções para configuração da VPN:

Basicamente, a única informação que teremos que configurar é um nome para essa VPN, pois em Virtual Private Gateway e Customer Gateway ID iremos escolher o VPG e o Gateway configurados nos passos anteriores.

Após a criação da VPN, clique em Download Configuration e escolha uma das opções de Vendor disponíveis, será feito o download de um TXT com as informações da VPN como key, hash, modo de encriptação etc que será utilizado na configuração do lado do Fortigate

Configuração da VPN no Fortigate

Ao acessar o Fortigate, clique em IPsec Tunnels e em Create New:

Agora, defina um nome para esta conexão, escolha a opção Cisco em Remote Device Type (calma, iremos customizar essa conexão futuramente).

IMPORTANTE, escolha também se o Fortigate está atrás de um Router realizando NAT ou não, ao escolher a opção “This site is behind NAT”, você está informando que irá utilizar NAT-T nesta conexão, se você não sabe o que é NAT-T, acesse esse post

Clique em Next.

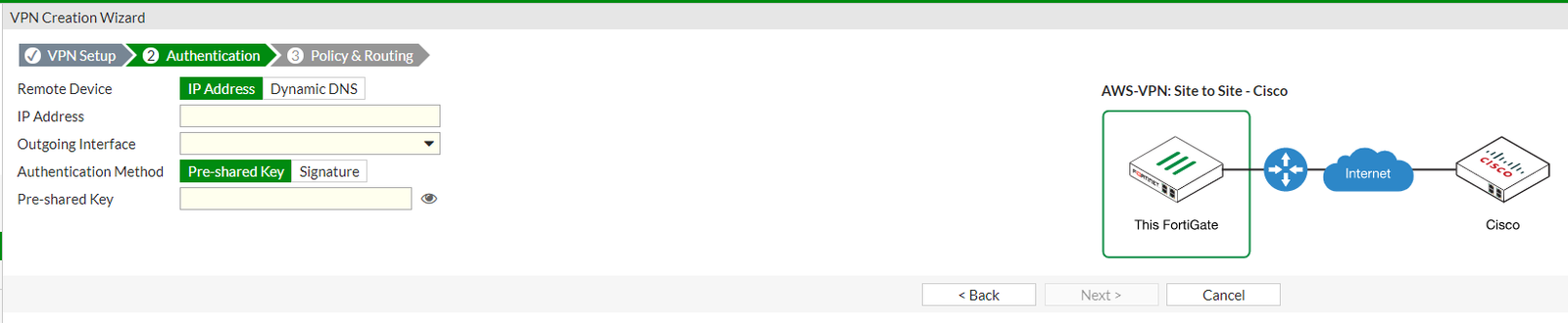

Agora, será apresentada uma tela com as informações de IP público da AWS, a interface WAN que será utilizada para essa conexão e também a Pre-shared key, o IP do lado da AWS e a Key estarão no arquivo TXT que foi realizadodownload.

Ao abrir o TXT, essas informações estarão logo no inicio do arquivo

Clique em Next novamente.

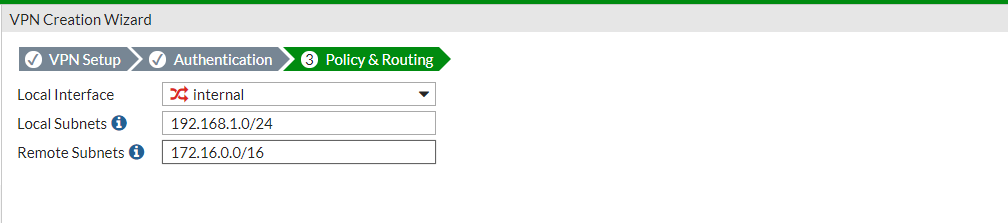

Agora, defina qual é a interface Local do fortigate, ou no caso, a LAN, e também informe a Remote Subnets do lado da AWS.

Ao criar a túnel, clique em Show Tunnel List, e então Edit o túnel criado.

Ao entrar na tela de edição do túnel, clique em Convert To Custom Tunnel.

Ao clicar em Convert To Custom Tunnel, as opções de customização serão habilitadas, clique então em Edit em Phase 1 Proposal, novamente, abra o TXT baixado anteriormente, as informações estarão logo após a linha Phase 1

TXT provido pela AWS:

Configuração de Phase 1 no Fortigate

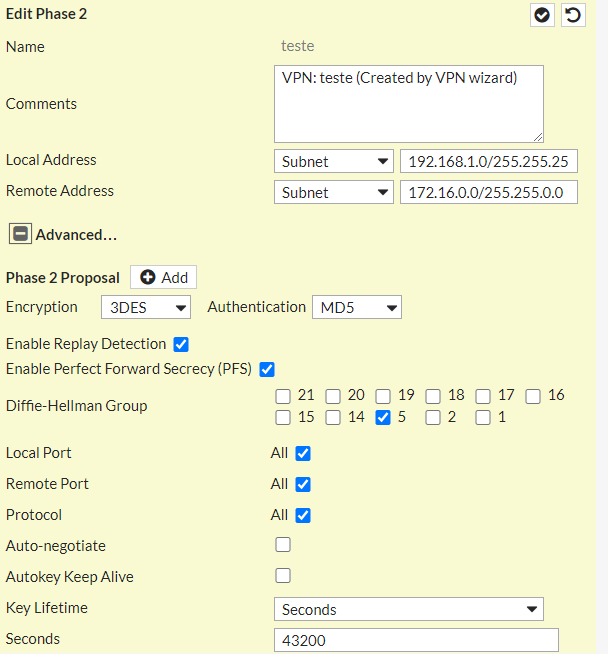

Em Phase 2 , clique em Advanced… e novamente, configure conforme está descrito no TXT.

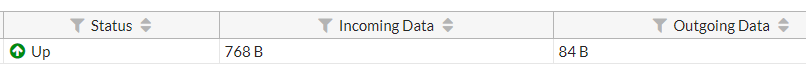

Concluído o processo de configuração da VPN, clique em Monitor no menu e então em IPSEC Monitor, clique com o botão direito em cima da VPN criada e clique em Bring UP

Espere alguns segundos e a conexão deve aparecer como UP

Por enquanto é isso pessoal, no próximo post iremos cobrir com mais detalhes as questões de roteamento dentro do ambiente AWS e Fortigate para comunicação entre as duas LAN’s.