Bom pessoal, com advento do NSX-T 3.0, algumas funções foram acrescentadas, na minha opinião, a mais relevante delas é a compatibilidade com vDS nativos do ambiente VMware, tema para o próximo post.

Pois bem, uma outra funcionalidade que foi introduzida, é a possibilidade de se utilizar VRF-Lite para segmentação do tráfego.

Antes de falar propriamente de VRF-Lite, historicamente devemos falar primeiro de VRF, afinal, VRF-Lite derivou-se VRF.

VRF (Virtual Routing and Forwarding)

Suponhamos que em um ponto de acesso remoto de uma determinada operadora de telecomunicações, por razões de limitação física, lógica ou qualquer outro tipo de limitação, 3 clientes diferentes tenham que ser ligados no mesmo roteador da operadora, para então o tráfego desses clientes serem roteados para a Internet ou qualquer outro destino. Bom o resultado seria obvio, se não for utilizado nenhuma regra de controle como uma access-list, esses clientes serão roteados entre si, afinal, esse é o papel principal de um roteador, isso não seria aceitável, correto?!?!

Esse cenário ainda seria pior em redes MPLS, afinal, o principal uso de caso do MPLS é permitir que clientes conectem seus DataCenters principais e remotos sem a utilização de uma VPN IPSec por exemplo, e possibilitando comunicação entre suas faixas de IP Internos, ainda provendo velocidade e mecanismos de engenharia de tráfego presentes no MPLS.

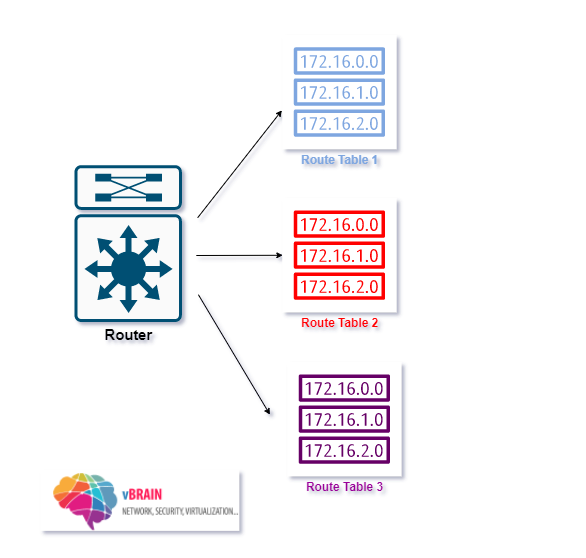

Bom, surgiu então a tecnologia VRF (Virtual Routing and Forwarding), ela permite a criação de tabelas de roteamentos virtuais individuais e autônomas trabalhando de forma independente, protegendo as subredes de cada cliente, inclusive permitindo a coexistência de mascaras e subredes iguais para clientes distintos no mesmo roteador, porém, em tabelas de roteamento separadas.

Com o crescimento das redes MPLS dentro de Backbones de grandes operadoras de telecomunicações, foi possível unir MPLS, VRF e outras tecnologias, permitindo clientes conectarem seus datacenters separados fisicamentes por KM’s de distância, e ainda sim obterem segurança, velocidade etc, como é o caso do MPLS L3VPN, o qual é a junção de MPLS+VRF+BGP e outros protocolos para prover uma VPN segura para um cliente dentro de um backbone MPLS:

VRF-LITE

VRF-Lite segue o mesmo conceito do VRF, porém, não necessariamente tendo o uso somente em redes MPLS, um bom exemplo do uso de VRF-LITE é uma empresa X que adquire outra empresa Y e no primeiro momento não desejam que haja conexão entre as redes, em determinado momento as redes e datacenters serão conectados, poderão inclusive utilizar as mesmas faixas de IP, fisicamente estarão conectados, mas logicamente não se enxergaram.

OK, mas quais as vantagens em ter VRF-Lite no ambiente NSX-T?

No NSX-T, Gateways VRF devem ser configurados nos T0’s.

Agora suponha que em um ambiente exista uma segregação de ambientes, porém, com mesmo endereçamento IP, ex: Rede de Desenvolvimento, Homologação e Produção com a mesma faixa de IP, por exemplo 192.168.20.x/24. Sim, já vi alguns clientes com topologias lógicas desta forma, isso facilita a homologação e desenvolvimento de novas aplicações, principalmente pelo fato de que o servidor entregue à equipe de desenvolvimento é exatamente igual ao publicado no ambiente de Produção, inclusive o endereçamento IP.

Sem VRF-Lite, como as redes possuem mesmo endereçamento IP, seria necessário criar vários T0’s para atender todos os ambientes, com VRF-Lite é possível segregar as redes dentro de um mesmo T0, facilitando na criação de políticas, rotas etc.

Having read this I thought it was really enlightening.

I appreciate you spending some time and energy to put this

short article together.

I once again find myself spending way too much time both reading and commenting.

But so what, it was still worthwhile!